„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

Das OSI-Referenzmodell – Open System Interconnection

Das sogenannte Schichtenmodell (OSI-7) befasst sich mit Layer 1-7, das für die herstellerunabhängige Kommunikation der Systeme zuständig ist. Somit sind diese Layer - mehr oder weniger - kohärent, hängen zusammen und jede Schicht (Layer) offeriert der nächsten Schicht definierte Dienste, aber auch für die Schicht, welche darunter liegt. Eine Unterteilung dieser Schichten wird durch Schnittstellen geregelt. Somit ist eine Adaption und ein Austausch von einzelnen Layern möglich, ohne eklatante Gesamtsystemänderungen vornehmen zu müssen.

Die Layer 1-4 sind die transportorientierten Schichten – physikalischer Datentransport bis zu den Endpunkten der Systeme – und die Layer 5-7 sogenannte anwendungsorientierte Schichten – die Ägide der Schnittstellen.

Im OSI-Modell selbst ist kein Übertragungsmedium (Verbindungskabel) vordefiniert.

Die Zuständigkeit dieses Layers liegt im Bereich der physikalischen Transportebene von digitalen Informationen, den Bits (binary digit).

Es existieren spezifizierte Schnittstellen wie etwa elektrische, über Funk, mechanische oder optische, deren Übertragungseigenschaften und Funktion zum Übertragungsmedium zuständig sein können.

Dieser Schicht liegt die Obliegenheit zugrunde, unverfälschten Datentransport über einen einzelnen Übermittlungsabschnitt zu garantieren.

Eine Art Flusssteuerung überwacht die vollständige und korrekte Übertragung der Daten von der darunterliegenden Schicht.

Die PDU (Protocol Data Unit) in diesem Fall ist das “Frame”- die physikalische Adressierung. Diese ist zuständig, um Ziel- und Quelladressen zu definieren, ist schichtspezifisch und wird auch Hardware- bzw. MAC-Adresse genannt. Ebenso dient es zur Datenflusssteuerung von Informationen und besteht aus Nutzdaten des Pakets der Vermittlungsschicht. Schlussendlich beinhaltet es eine Prüfsumme, welche zur Gewährleistung der Datenintegrität - das Bemerken von Manipulation der Daten – existiert.

Die Layer 1 und 2 sind für den Netzzugang verantwortlich, wobei Protokolle bzw. Technologien wie LAN (Local Area Network) und WAN (Wide Area Network) eine tragende Rolle einnehmen.

Diese Schicht ist für die Überbrückung geografischer Entfernungen zwischen den Endsystemen durch Einbeziehung von Vermittlungssystemen zuständig.

Hierbei wird die zeitlich und logisch getrennte Kommunikation zwischen differierenden Endsystemen gesteuert.

Die PDU hier, welches als solches den Zugang zum Internet ermöglicht und das Protokoll IP (Internet Protocol) - logische Adressierung - definiert, ist das Paket.

Die Rolle dieser Schicht befasst sich mit der Expansion von Verbindungen zwischen Endsystemen zu Teilnehmerverbindungen. Als letzte transportorientierte Schicht, bildet diese die Verbindungsschicht zu der anwendungsorientierten Schicht.

Des Weiteren besteht die Aufgabe und damit verbundene Hardware darin, die Zuweisung zu Anwendung mit Portnummern zu versehen bzw. zuzuweisen, Segmentierung, Zuverlässigkeit sowie Flusskontrolle zu gewährleisten. Die PDU hierbei, welche die Protokolle TCP (Transmission Control Protocol) - verbindungsorientiert – und UDP (User Datagram Protocol) - verbindungslos- verwendet, ist das Segment.

Die Zuständigkeit besteht darin, einen geordneten Ablauf des Dialogs zwischen den Endsystemen zu ermöglichen.

Darüber hinaus verwaltet und legt sie fest, welche Berechtigungsmarken für die Kommunikation gelten.

Schlussendlich ist sie auch für den Auf- und Abbau einer Sitzung, Login und die Passwörter zuständig.

Sie ist zuständig für den gemeinsamen Zeichensatz und die gemeinsame Syntax.

Des Weiteren wandelt sie die lokale Syntax in die für den Transport festgelegte Syntax um, umgekehrt das Gleiche.

Ergo besteht die Aufgabe darin, Dateiformate zu erstellen, Verschlüsselung zu ermöglichen sowie Komprimierung der Daten.

Die letzte Schicht befasst sich mit der Steuerung der untergeordneten Schichten, übernimmt die Adaption an die jeweilige Anwendung und stellt dem Anwendungsprogramm die Verbindung zur Außenwelt zur Verfügung. Auch Benutzerschnittstelle genannt.

Layer 5-7 beziehen sich auf die Anwendung, nutzen die PDU Daten und Protokolle wie: FTP, HTTP, SMTP, POP3, SSH, DNS, TFTP, DHCP.

Datenverluste sind allgegenwärtig. In manchen Fällen kann eine Wiederbeschaffung gelingen, in anderen wiederum nicht. Aber soweit muss es gar nicht kommen, denn es gibt verschiedene Mittel zur Vorbeugung. In dieser Artikelserie, bestehend aus vier Teilen, beschäftigen wir uns mit Datensicherung.

Teil 1: Datenverlust - Wo lauern überhaupt die Gefahren?

Teil 2: Welche Techniken gibt es zur Datensicherung?

Teil 3: Wie funktioniert die 3-2-1 Back-up-Strategie?

Teil 4: Und wenn es zu spät ist, wie können Daten gerettet werden?

Bonus: Datenrettung bei versehentlich formatierten und mit VeraCrypt verschlüsselten Festplatten

Sie haben eine Festplatte versehentlich formatiert, welche Sie mit VeraCrypt verschlüsselt hatten? Kein Grund zur Panik! Ihre Daten können Sie unter bestimmten Voraussetzungen trotzdem noch wiederherstellen. In diesem Bonus-Teil unserer Artikelserie bieten wir hierfür eine Anleitung an:

ACHTUNG! Bitte lesen Sie den Artikel einmal komplett durch, bevor Sie beginnen!

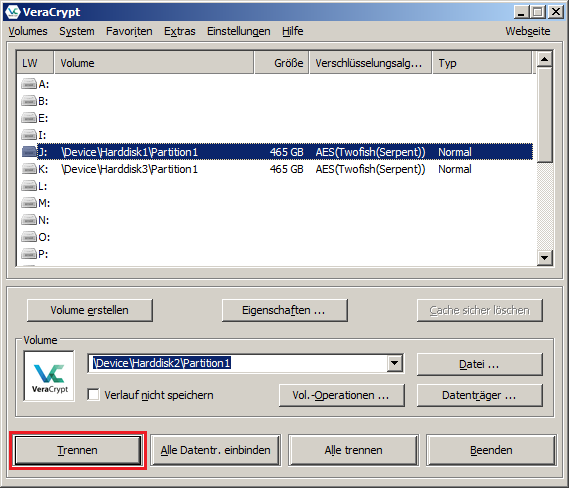

Schritt 1: Trennen Sie sofort Ihre Partition!

Wenn Ihr Volume noch eingehängt ist und das Passwort eingegeben wurde, hängen Sie dieses sofort aus! Es besteht die Gefahr, dass auf dieses noch versehentlich geschrieben wird.

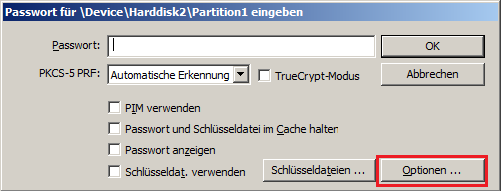

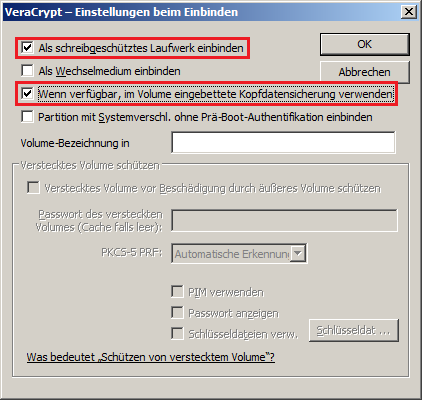

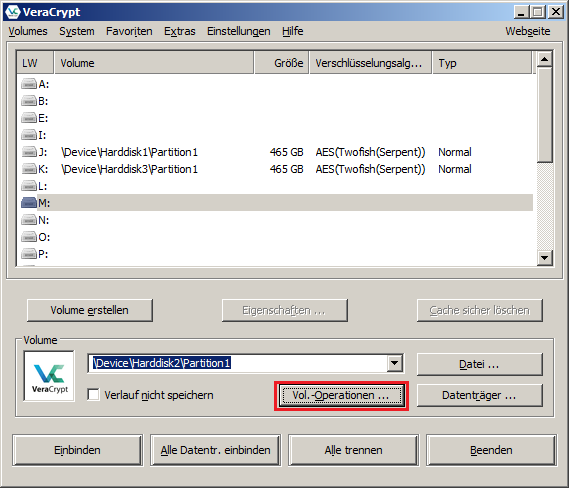

Schritt 2: Öffnen Sie das Volume mit bestimmten Einstellungen

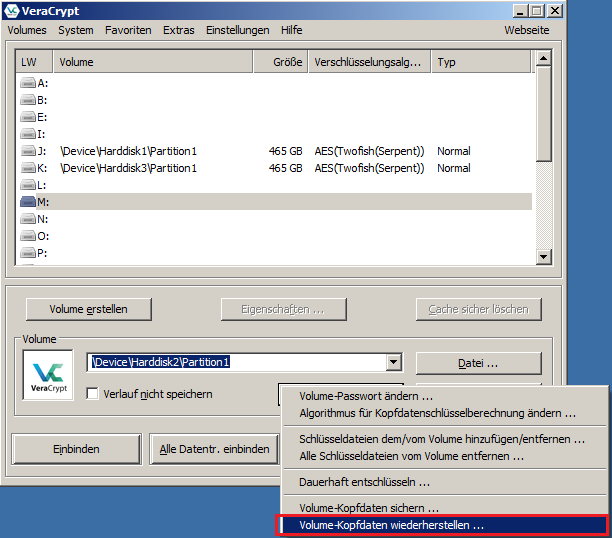

VeraCrypt speichert die Kopfdaten des Volumes auf die Partition doppelt: Einmal am Anfang und einmal am Ende dieser. Da vermutlich die Kopfdaten am Anfang beschädigt sind, können Sie die Partition über die Kopfdaten am Ende einhängen:

Wenn Sie Operationen an der Partition vornehmen und es besteht nicht die Möglichkeit, dass Sie sie vorher noch einmal komplett spiegeln, dann öffnen Sie sie aus Sicherheitsgründen immer schreibgeschützt! Es besteht die Gefahr, dass versehentlich darauf geschrieben wird. Wenn Sie Ihre Daten möglichst intakt zurück bekommen wollen, vermeiden Sie unbedingt Schreibvorgänge!

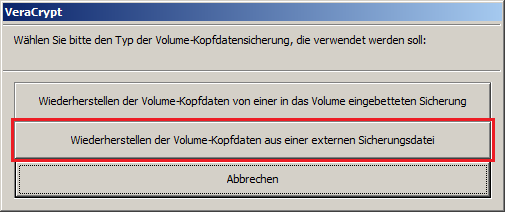

Wenn aber auch die Kopfdaten am Ende der Partition beschädigt sind, wären Ihre Daten an dieser Stelle endgültig verloren. Es sei denn, Sie haben die Kopfdaten vorher einmal extern gesichert. In diesem Fall stellen Sie diese unter VeraCrypt folgendermaßen wieder her:

Schritt 3: Stellen Sie Ihre Daten wieder her

Nachdem Sie Ihr Volume erfolgreich einhängen konnten, werden Sie vermutlich die folgende Meldung beim Öffnen erhalten:

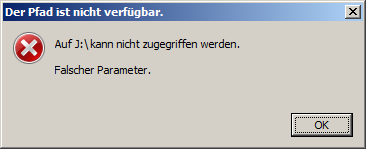

Das Volume ist in diesem Fall beschädigt und deswegen gibt es keinen Zugriff. Sie können aber auf Software zur Datenwiederherstellung zurück greifen, z. B. auf GetDataBack von Runtime. Je nachdem, mit welchem Dateisystem Ihre Partition formatiert wurde, wählen Sie entweder die NTFS- oder die FAT-Version aus. In diesem Beispiel setzen wir die Version für NTFS-Festplatten ein:

Wählen SIe "Systematic file system damage" aus. Diese Einstellung wird benutzt bei schnell formatierten Festplatten. Klicken Sie dann auf "Next".

Da die Partition, aus der Sie Ihre Dateien wiederherstellen wollen mit VeraCrypt verschlüsselt ist, müssen Sie über die logische Ebene einen Scan vornehmen lassen. Deswegen wählen Sie unter dem Menüpunkt "Logical drives" das Laufwerk aus, in das Sie unter Schritt 2 Ihr Volume eingehängt haben. Darüber erfolgt der unverschlüsselte Zugriff. Klicken Sie anschließend auf "Next" und warten Sie dann, bis der Scan abgeschlossen ist. Dieser dauert u. U. mehrere Stunden. Im Anschluss daran werden Ihnen alle auf dem Datenträger befindlichen Partitionen angezeigt:

Wählen Sie die Partition aus, auf denen Ihre Daten ursprünglich vorhanden waren. Es kommt vor, dass GetDataBack mehrere Partitionen erkennt, obwohl auf diesem Datenträger nur eine vorhanden war. In diesem Fall wählen Sie einfach die größte, angezeigte Partition aus.

In diesem Fenster können Sie nun alle Ihre Daten wiedererlangen. Beim Kopieren sollten Sie aber darauf achten, dass Sie diese nicht auf den selben Datenträger zurückkopieren. Bis die Wiederherstellung vollständig abgeschlossen ist, sollten Sie deswegen auf einen externen Datenträger ausweichen, der ggf. vorher mit VeraCrypt zu verschlüsseln wäre. Beachten Sie auch, dass abhängig davon, wie viele Schreibvorgänge vorher auf dem Datenträger stattgefunden haben, evtl. nicht alle Ihre Daten wiederhergestellt werden können.

Datenverluste sind allgegenwärtig. In manchen Fällen kann eine Wiederbeschaffung gelingen, in anderen wiederum nicht. Aber soweit muss es gar nicht kommen, denn es gibt verschiedene Mittel zur Vorbeugung. In dieser Artikelserie, bestehend aus vier Teilen, beschäftigen wir uns mit Datensicherung.

Teil 1: Datenverlust - Wo lauern überhaupt die Gefahren?

Teil 2: Welche Techniken gibt es zur Datensicherung?

Teil 3: Wie funktioniert die 3-2-1 Back-up-Strategie?

Teil 4: Und wenn es zu spät ist, wie können Daten gerettet werden?

Trotz aller Sicherheitsmaßnahmen und Vorkehrungen sind Ihnen am Ende trotzdem Daten verloren gegangen? Noch wäre nichts zu spät, denn unter bestimmten Umständen lassen sich Ihre Daten alle wiederherstellen. In diesem Artikel beschäftigen wir uns damit, wie das gelingen kann.

Wenn Sie bemerken, dass auf Ihrem Computer Daten verloren gegangen sind, heißt es zunächst einmal: Ruhe bewahren! Überlegen Sie genau, in welchen Verzeichnissen Sie Ihre Dateien ursprünglich gespeichert haben bzw. auf welchem Datenträger sich diese befanden. Kontrollieren Sie an diesen Orten genau und vermeiden Sie dabei unbedingt, dass weitere Schreibvorgänge noch stattfinden! Je weniger Schreibvorgänge auf diesem Datenträger nämlich noch stattfinden, umso höher sind Ihre Chancen, dass Sie an Ihre Daten wieder herankommen.

Wenn Sie mit der Wiederherstellung von Daten in keinerlei Hinsicht vertraut sind, sollten sie am Besten Ihren Computer sofort ausschalten, indem Sie dessen Stecker einfach ziehen. Ja, Sie lesen richtig: Ziehen Sie den Stecker! Denn beim herunterfahren könnte das Betriebssystem noch weitere Schreibvorgänge vornehmen, welche potenziell eine Datenrettung weiter erschweren. Konsultieren Sie anschließend einen Informatiker Ihres Vertrauens oder wenden Sie sich an uns. Wir helfen Ihnen in dieser Sache gerne weiter.

Diese Empfehlung gilt übrigens auch bei Kryptotrojanern. Auch wenn die Frist, welche von diesen gesetzt wurde, droht abzulaufen, werden Ihre Daten nicht gelöscht, solange Ihr Computer ausgeschaltet bleibt.

Idealerweise haben Sie bereits vorgesorgt und haben auf Ihrem Computer schon lange für den Fall der Fälle Datenrettungsprogramme installiert. Wenn dem nicht so sein sollte, so wäre dies nicht unbedingt ein Problem. Sie können sich Datenrettungsprogramme auch aus dem Internet nachträglich noch herunterladen, Sie sollten diese nur nicht auf Ihrem Computer installieren. Es besteht die Gefahr, dass Sie dadurch die zu rettenden Daten überschreiben. Sie sollten daher bei Möglichkeit die portable Variante dieser Datenrettungsprogramme an einem anderen Computer herunterladen und auf einen USB-Stick kopieren. Diesen können Sie dann gefahrlos an Ihren Computer anstecken und die darin befindlichen Programme starten.

Grob werden Datenrettungsprogramme in zwei Arten unterschieden: Solche, die nur einfach gelöschte Dateien wiederherstellen können und solche, die für versehentlich formatierte Festplatten entwickelt wurden. Bei Ersterem hilft bspw. Recuva von Piriform. Bei Letzterem würde wiederum bspw. GetDataBack von Runtime in Frage kommen.

Bei kaputt gegangener Hardware kommt es nur darauf an, ob hiervon ein Datenträger betroffen ist. Wenn an Ihrem Laptop bspw. nur das Display kaputt gegangen ist, so bedeutet das nicht, dass Ihre Daten alle verloren sind. Die Festplatte Ihres Laptops kann nämlich ausgebaut und an einen anderen Computer angeschlossen werden. Hierüber könnten Sie dann wieder an Ihre Daten herankommen.

Ist aber ein Datenträger ohne Zweifel kaputt, so gibt es nur einen Weg, um an alle Daten wieder heranzukommen, nämlich die Übergabe an ein sog. Datenrettungslabor. Dieses gilt oft als die letzte Hoffnung für verloren gegangene Daten. Selbst Datenträger, welche durch Brand- oder Wasserschäden zerstört würden, können in diesen Laboren oft noch ausgelesen werden. Abhängig davon, um welches Medium es sich handelt, wie groß dieses ist sowie, wie schlimm die Schäden daran sind, können die Preise für eine Datenrettung mehrere hundert bis mehrere tausend Euro betragen. Wenn eine Datenrettung aber selbst unter laborbedingungen nicht mehr möglich ist, wären somit Ihre Daten endgültig verloren.

Auch ein intakter Datenträger kann für eine Datenrettung in ein Labor abgegeben werden. Aus Erfahrung können wir jedoch sagen, dass dieses keine besseren Ergebnisse bringt, als wenn Sie mit entsprechender Software Ihre Daten zu Hause selber retten.