„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

Hallo, ich bin Ilyas und ich bin Informatiker. Als Software-Entwickler habe ich bereits in zahlreichen Projekten mitgewirkt. Vor meiner Karriere als Anwendungsentwickler, war ich lange Zeit als Admin tätig. Da mir die Arbeit in der Administration nach wie vor im privaten Umfeld sehr viel Spaß macht, blogge ich über Themen im Bereich der Systemadministration und Softwareentwicklung.

Derzeit entwickle ich hauptsächlich Apps mit Flutter, Swift und mit der NoSQL Datenbank Firebase.

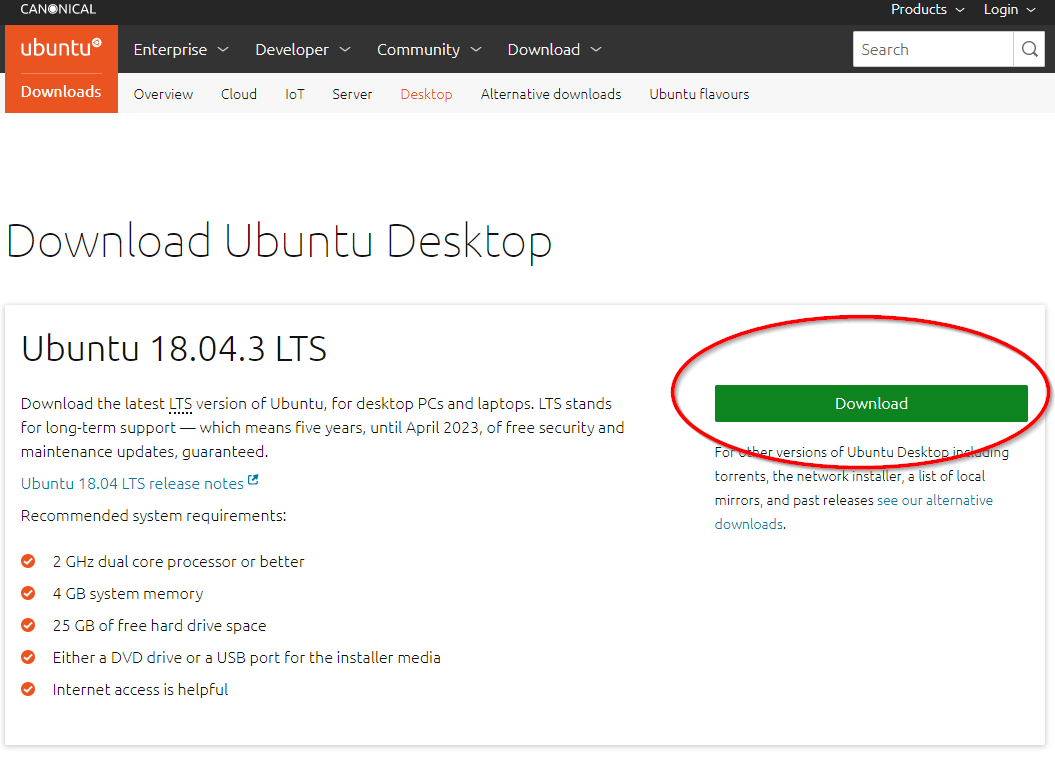

In unserem ersten Schritt habt ihr gesehen, dass ihr für die Erstellung eines Linux Live USB-Sticks das entsprechende Tool benötigt. In unserem zweiten Schritt, zeige ich ihnen, wie ihr einen USB Stick mit einem bootfähigen Linux erstellt. Hierzu benötigen wir als nächstes das Image. Dieses findet ihr kostenfrei auf der Webseite von Ubuntu Linux.

Ladet euch am besten die Ubuntu LTS Version runter, da ihr dabei länger Freude daran haben werdet.

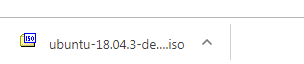

Anschließend findet ihr die Datei z.B. beim Google Chrome Browser weiter unten an der Leiste. Ihr müsst allerdings die Datei nicht öffnen. Diese Datei muss über das Programm Linux Live USB Creator geöffnet werden.

Stecken Sie als nächstes den USB Stick an ihren Computer an.

Vergewissern sie sich, dass sie keine wichtigen Daten auf den USB Stick mehr haben. Dieser USB Stick wird während der Linux Installation nämlich komplett formatiert und überschrieben. Die Daten können dann nicht mehr ohne weiteres wiederhergestellt werden. Machen sie deshalb am besten ein Backup ihrer Daten, wenn sie sich hierbei unsicher sind.

Beim einstecken des USB-Sticks, wurde von Windows automatisch der Laufwerksbuchstabe E:\ vergeben.

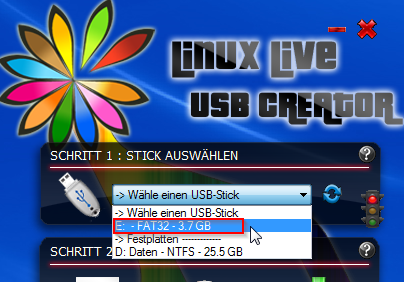

Wir öffnen nun wieder das Programm „Linux Live USB Creator“, welches ihr unter dem Namen „LiLi USB Creator“ findet.

Achten sie nachfolgenden Schritt äußerst darauf, dass sie nicht versehentlich ihre zweite Festplattenpartition anklicken, sondern wählen sie ihren USB Stick aus. Überprüft diesen Schritt sorgfältig, damit keine Fehler passieren.

Hinter dem entsprechenden Laufwerksbuchstaben (in unserem Fall E:\), sieht ihr auch die Speichergröße des Mediums. Bei 3,7 GB kann man davon ausgehen, dass es sich hierbei auch wirklich um ein USB Stick handelt und nicht um die eigene Festplatte. Zur Not, überprüft ihr dies noch einmal unter eurem Arbeitsplatz, welcher Laufwerksbuchstabe wirklich dem Stick zugeordnet wurde.

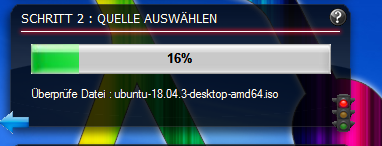

Anschließend klicken sie auf die heruntergeladene ISO-Datei, welches sie vor kurzem heruntergeladen haben. In unserem Fall, ist dies „ubuntu-18.04.3-desktop-amd64.iso“, falls sie eine andere Version haben, dann ändert sich nichts an diesem Prozess.

Sobald ihr auf „öffnen“ geklickt habt, wird die .iso Datei überprüft.

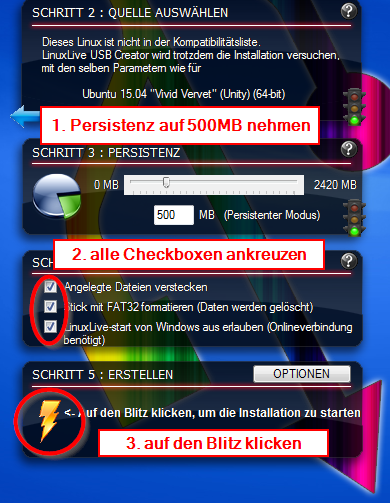

Meistens kommt eine Meldung wie „Dieses Linux ist nicht in der Kompatibilitätsliste. LinuxLive USB Creator wird trotzdem die Installation versuchen, mit den selben Parametern wie für „ubuntu 15.04 „Vivid Vervet“ (Unity) (64-bit)“

Lassen sie sich durch diese Meldung nicht einschüchtern und befolgen sie unseren nächsten Step.

Was ist Persistenz?

Unter Persistenz versteht man den Zwischenspeicher, der zur Verfügung gestellt wird, wenn ihr mit dem USB Stick hochfährt. Dadurch habt ihr z.B. die Möglichkeit, dass gespeicherte Dateien auf dem Stick erhalten bleiben. Z.B. ihr ladet etwas über das bootfähige USB Stick herunter und möchtet, zu einem späteren Zeitpunkt noch auf diese Datei zugreifen, dann macht es mehr Sinn auch eine Persistenz einzustellen. Wir haben uns in diesem Fall für eine geringe Persistenz entschieden, da die Speichergröße unseres USB-Sticks zu gering ist, nämlich 4GB.

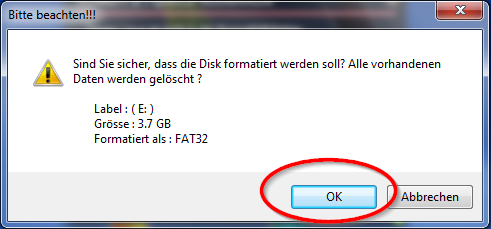

Sie erhalten erneut die Meldung mit dem Hinweis, dass ihr USB Stick gelöscht wird.

Hier haben sie noch einmal die letztmalige Möglichkeit es zu korrigieren, falls sie sich verklickt haben.

Anschließend wartet ihr ca. 15 – 30 Minuten bis der USB Stick fertig erstellt worden ist. War doch ganz einfach oder nicht?

Kleiner Tipp am Rande: Falls bei diesem Prozess ihr den Anschein habt, dass die Erstellung ungewöhnlich lange dauert, dann geht auf den Explorer und auf den eigenen Computer. Dort könnt ihr alle paar Minuten die Ansicht aktualisieren. Falls der Speicher im Datenträger E:\ (wie in unserem Fall) nicht geringer wird, dann heißt es, dass wirklich irgendein Problem aufgetreten ist. Falls jedoch der Speicher immer weniger wird, dann könnt ihr davon ausgehen, dass alles wunderbar funktioniert und sie sich noch etwas gedulden müssen.

Nachdem neben dem Blitz-Symbol „Der LinuxLive-Stick wurde erfolgreich erstellt!“ angezeigt wird, könnt ihr davon ausgehen, dass der Stick nun voll funktionsfähig ist.

Wer kennt es nicht? Windows startet nicht, da irgendwelche Systemdateien beschädigt sind. Was tun, wenn die Reparaturversuche fehlschlagen? Dann ist ein Plan B angesagt. In diesem Beitrag zeigen wir Ihnen, wie sie einen Ubuntu Linux Live USB Stick erstellen und auf dem Problem-Windows-Gerät wieder auf ihre Daten zugreifen können. Oft wird auch Linux Live CD als synonym verwendet, jedoch verwenden wir in unserem Beispiel einen USB Stick, da CD’s und DVD’s in die Jahre gekommen sind und kaum noch Anwendung finden.

Vorbereitung:

1x USB Stick vorzugsweise USB 2.0 mit mindestens 4GB Speicher

1x Laptop oder PC mit Windows 7 oder höher

1x etwas Geduld

Bedenkt, dass nicht jeder USB-Stick für ein bootbaren Linux USB / CD geeignet ist. Insbesondere, wenn es sich um ein Werbegeschenk gehandelt hat oder es im Einkaufspreis extrem günstig im Vergleich zu USB-Sticks in der selben Speicherkapazität war.

Der erste Schritt zum Linux Live USB-Stick

Erfahrungsgemäß funktioniert es mit dem folgenden Tool „Linux Live USB Creator“ am besten um ein bootbares Linux-Medium zu erstellen.

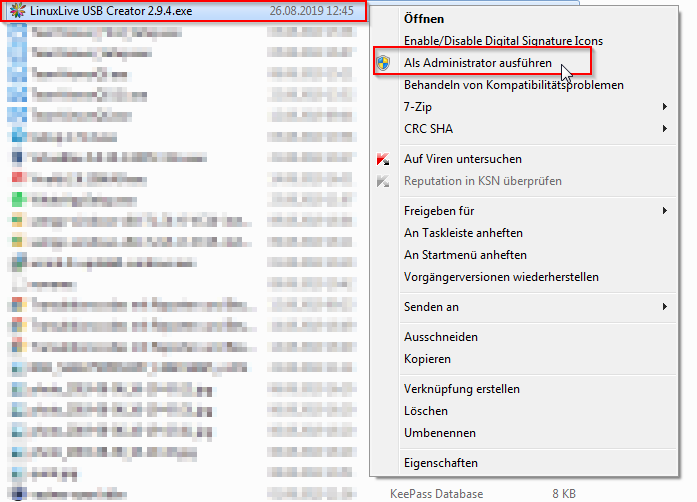

Laden sie sich das Programm herunter und gehen Sie auf C:\Users\BENUTZERNAME\Downloads und führen sie die Installationsdatei „LinuxLive USB Creator X.X.X.exe“ mit einem Rechtsklick über das Kontextmenü als „Administrator“ aus.

Anschließend werden sie gefragt, in welcher Sprache sie das Tool installieren möchten. Klicken sie auf „OK“

Beim Installations-Assistenten klicken Sie auf „Weiter“

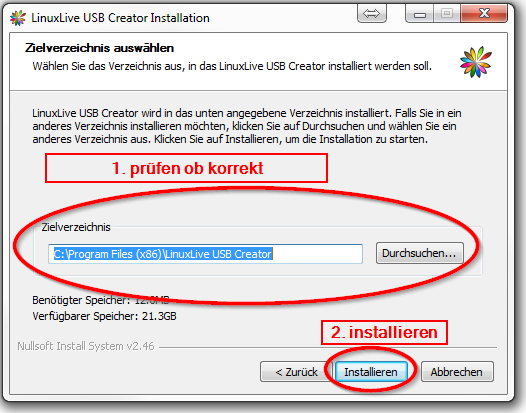

Prüfen sie anschließend den Pfad, ob der am selben Speicherort installiert wird, wie im Screenshot zu sehen und klicken sie auf „installieren“. Der vorgeschlagene Speicherort ist in der Regel für Windows Programme immer identisch.

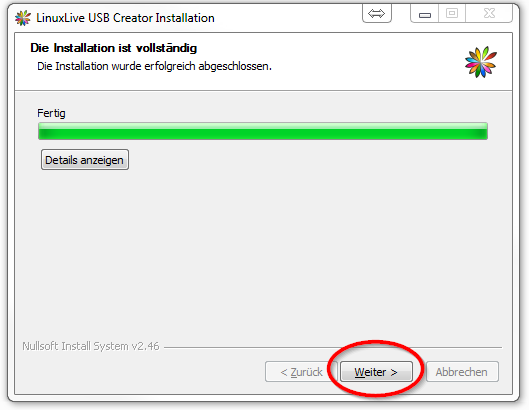

Warten sie bis die Installation vollständig abgeschlossen ist und brechen Sie diesen Prozess auf keinen Fall ab.

Klicken Sie anschließend auf „Weiter“.

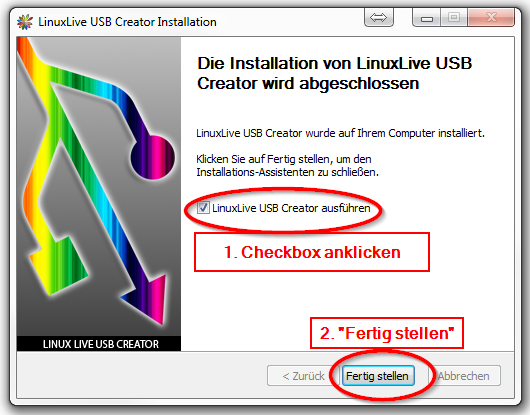

Nachdem Sie „Fertig stellen“ geklickt haben, wird die Software ausgeführt.

In unserem nächsten Beitrag „Schritt 2: Wie erstelle ich einen bootbaren Ubuntu Linux USB Stick?“ erfahren Sie wie sie mit dem gerade eben installierten Tool einen bootfähigen Linux USB Stick erstellen.

Vielleicht benutzen Sie bereits Google Business Suite für ihr Unternehmen und haben noch zu wenig Erfahrung gesammelt und benötigen nun freie Lizenzen von Ex-Mitarbeitern. Was also tun? Wir sind schon Managern begegnet, die einfach die E-Mail-Konten gelöscht haben, obwohl darüber wichtige Systemjobs liefen. E-Mails müssen rechtlich gesehen sehr lange aufbewahrt werden, insbesondere bei Rechtsstreitigkeiten, kann dies nach hinten losgehen. Löschen sie deshalb nicht unbedacht irgendwelche E-Mails sondern archivieren und sperren sie diese, wie es gesetzlich vorgeschrieben ist.

Wir zeigen ihnen die eleganteste Lösung um an freie Lizenzen zu kommen.

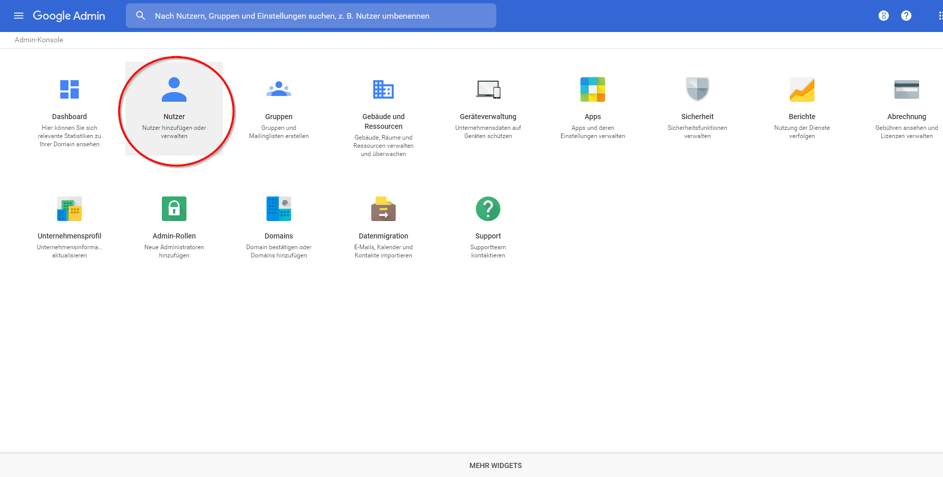

Gehen Sie zunächst auf admin.google.com und geben sie ihre Administrationszugangsdaten ein. Gehen Sie anschließend auf das Symbol „Nutzer“

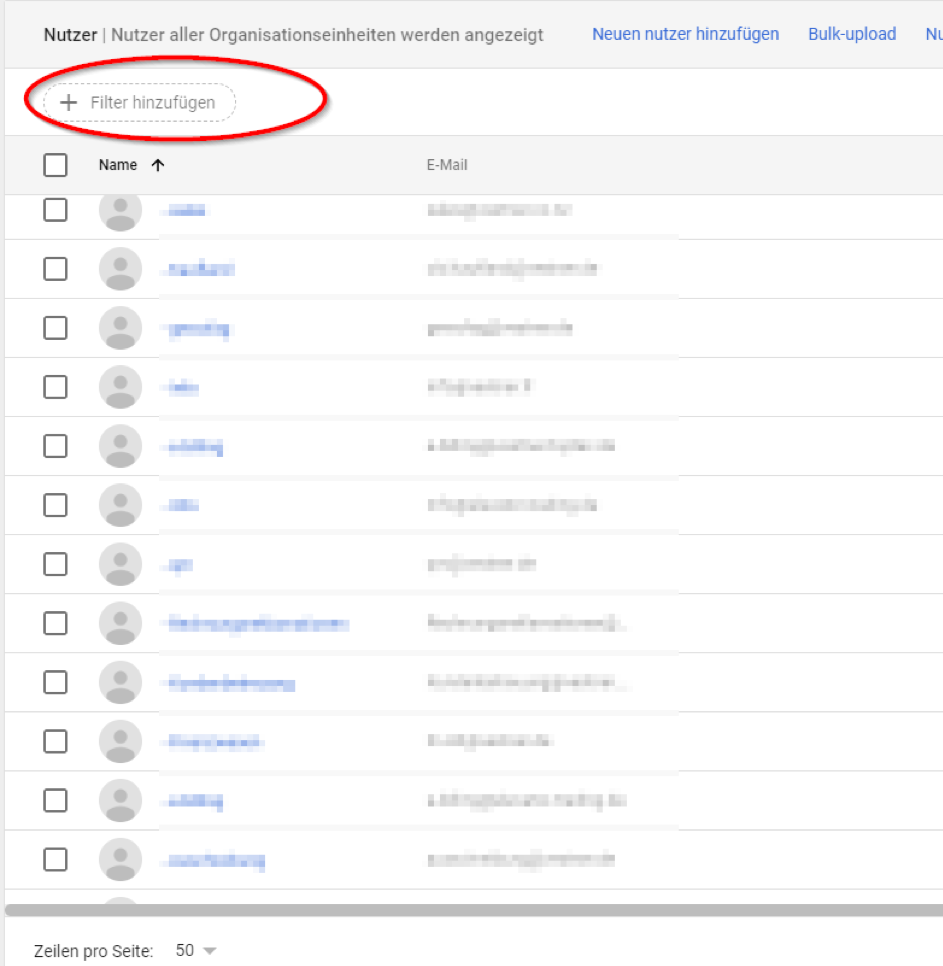

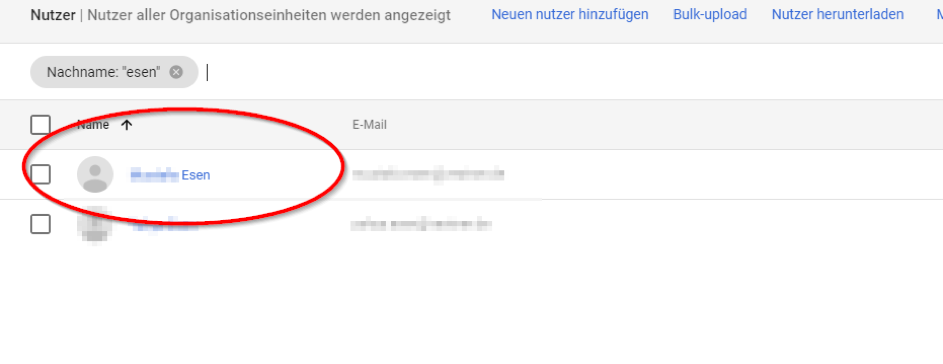

Geben Sie anschließend unter dem Punkt „Filter“ den jeweiligen Namen des Mitarbeiters an.

Anschließend sollte sich ein Dropdown Menü öffnen, wo Sie nach dem eingegebenen Namen suchen können. In unserem Beispiel nehmen wir den Mitarbeiter „esen“.

Anschließend wird eine Liste mit allen Mitarbeitern angezeigt. Klicken Sie auf den Namen, des jeweiligen Mitarbeiter, welches blau als Link hinterlegt ist.

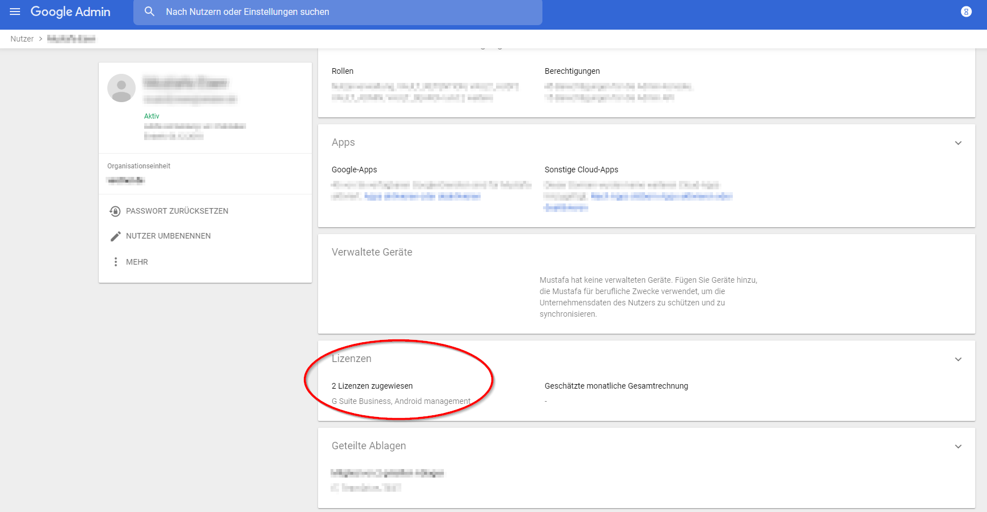

Scrollen sie weiter nach unten, bis Sie zum Punkt „Lizenzen“ kommen. Klicken Sie einmal drauf um die Lizenz des jeweiligen Benutzers bearbeiten zu können.

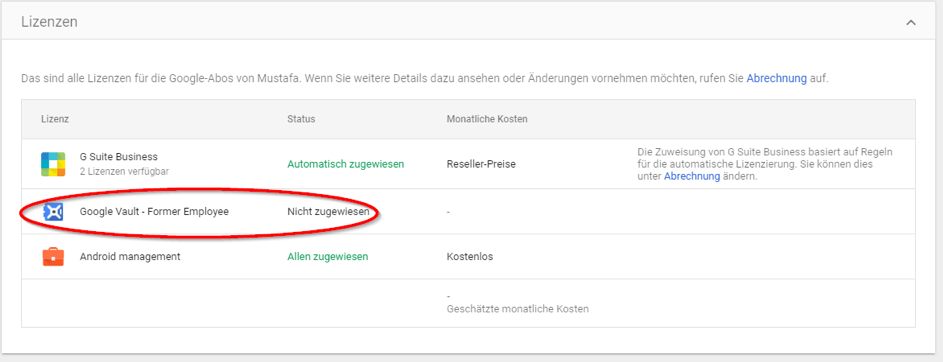

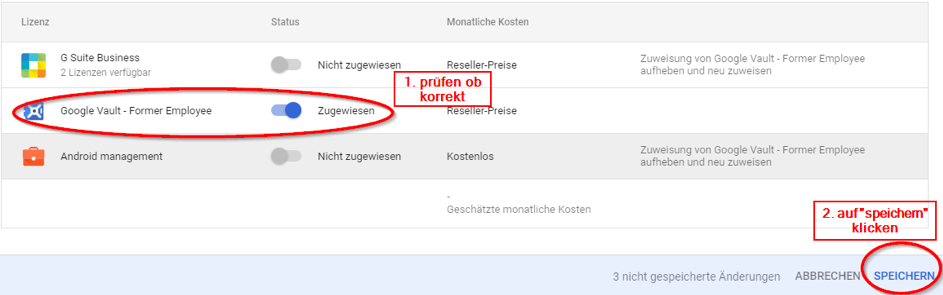

Nun kommen wir zu einer Eigenheit von Google Business Suite. Sie müssen unter „Google Vault – Former Employee“ den Schalter auf „zugewiesen“ ![]() stellen, damit die Lizenz an der ersten Position „G Suite Business“, automatisch deaktiviert wird.

stellen, damit die Lizenz an der ersten Position „G Suite Business“, automatisch deaktiviert wird.

Nachdem sie geprüft haben, ob die Weiche korrekt umgestellt wurde, klicken sie auf „speichern“ damit die Änderungen wirksam werden.

Eines der Vorteile bei diesem Vorgehen ist, dass sie keine Nutzer löschen müssen. Durch das löschen, hätten sie wirklich das Problem, dass alle Daten vernichtet werden. Falls sie versehentlich Nutzer gelöscht haben, dann können sie mithilfe unserer Anleitung „Wie stelle ich einen Nutzer in Google Business Suite wieder her?“ die betroffenen Nutzer wiederherstellen. Beachten sie, dass die Nutzer nur bis zu einem bestimmten Zeitfenster zurück wiederhergestellt werden können. Es wird deshalb nicht möglich sein, einen Nutzer wiederherzustellen, der beispielsweise vor einem halben Jahr gelöscht worden ist. Sie sollten deshalb sich genau überlegen, ob sie diese Funktion je verwenden möchten. Prinzipiell spricht nichts dagegen nur die Lizenz zu entziehen. Falls die Daten irgendwann mal wieder benötigt werden sollten, dann kann man jederzeit darauf zugreifen, indem man dem Nutzer wieder eine Lizenz zuweist. Der Witz an der Sache ist, dass sie für diese Accounts, welche keine gültige Lizenz mehr haben, auch nichts bezahlen. Sie gehen also gar kein Risiko ein.

Auch wenn Virtual Box zum simulieren von Betriebssystemen hervorragend geeignet ist und es sich hierbei um eine spezielle Software handelt, lässt es sich nicht anders installieren als andere Windows Programme.

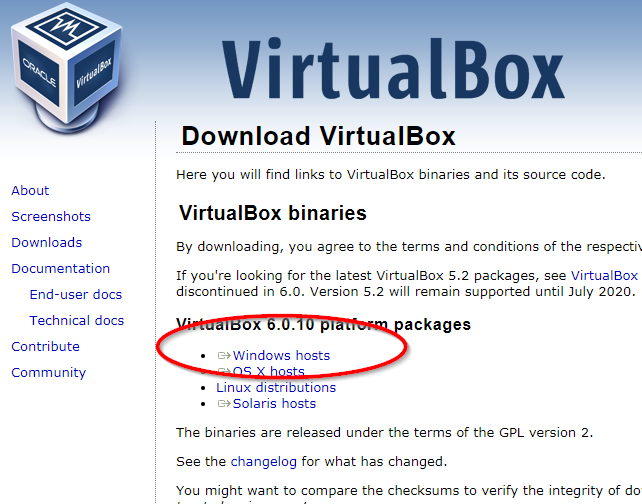

Hierzu laden wir als erstes Virtual Box in der aktuellsten Version herunter. Seid vorsichtig, wenn es um das Herunterladen von Programmen im Internet geht. Oft täuschen fake Webseiten vor, die offizielle Webseite der Open Source oder Free Software zu sein und installiert auf ihren Computer Schadprogramme oder unerwünschte Software. Deshalb ist es immer ratsam nicht auf die Schnelle von irgendwelchen unseriösen Quellen die Software zu beziehen.

Die offizielle Seite von Virtual Box ist https://www.virtualbox.org/wiki/Downloads

In dieser Anleitung beschränken wir uns auf die Installation von Virtual Box auf einem Windows Computer. Auf der Webseite findet ihr den Punkt Windows hosts

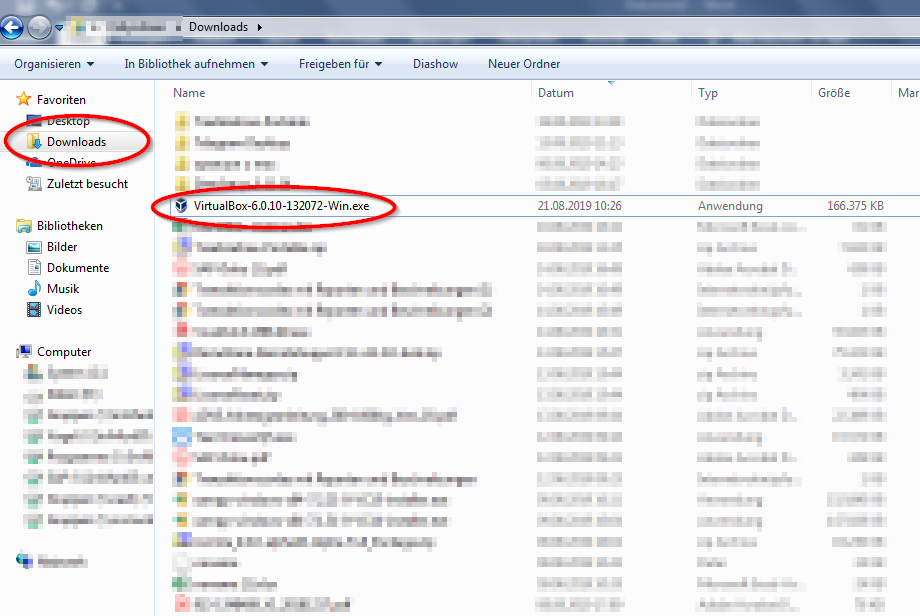

Ladet die Software herunter. In der Regel befindet sich die Software dann in eurem Downloads Ordner in Windows.

In dem Downloads Ordner von Windows findet ihr standardmäßig die Software, welche zuvor heruntergeladen worden ist.

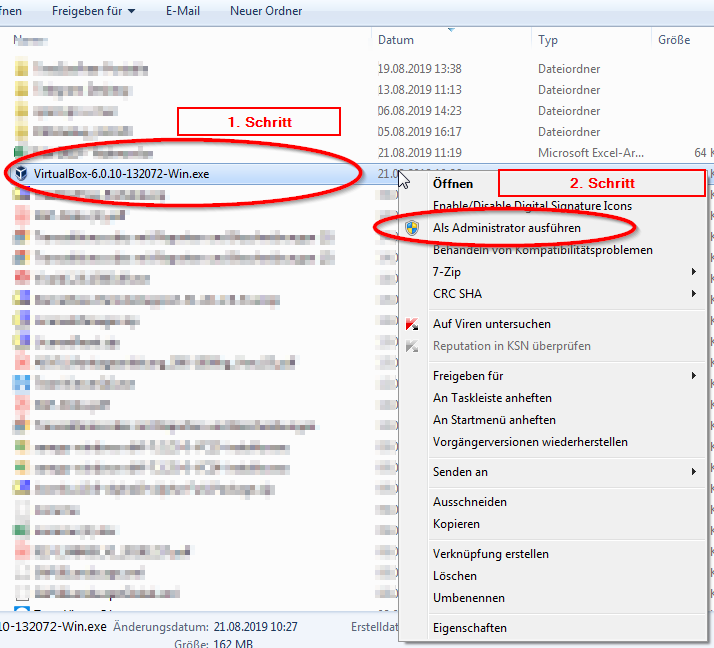

Die Software sollte als Administrator ausgeführt werden, damit sichergestellt wird, dass es nicht zu Problemen kommt.

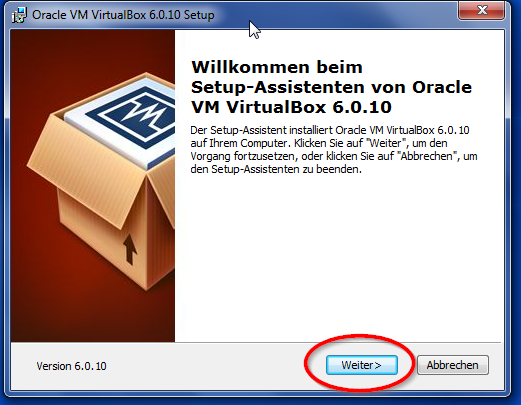

Nachdem das Programm ausgeführt worden ist, dann sollte folgendes Fenster erscheinen.

Bei der Installationsanweisung zunächst auf „Weiter“ klicken.

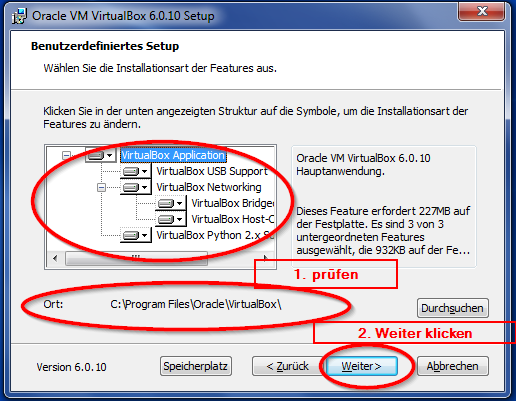

Die Standardeinstellung kann übernommen werden. Falls die Einstellungen nicht wie in dem obigen Bild identisch sind, dann müssen Sie diese entsprechend anpassen. Standardmäßig wird immer unter C:\ unter Programme installiert. Die vorgeschlagenen Komponenten von VirtualBox sind in Ordnung.

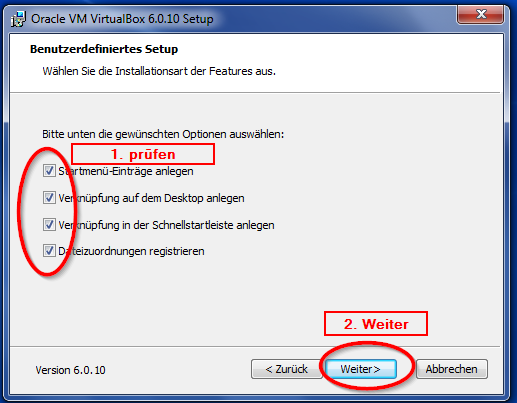

Alle Checkboxen angekreuzt lassen und auf Weiter klicken.

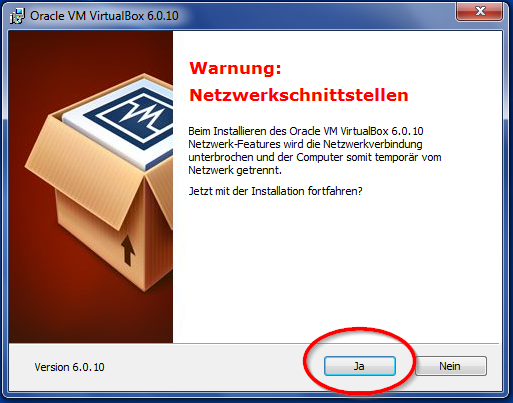

Hier die Netzwerkschnittstelle installieren. Während diesem Prozess kann es dazu kommen, dass das Internet bei Ihnen kurzzeitig unterbrochen wird. Diese Installation ist jedoch notwendig, damit die Funktionalität der Internetverbindung in der VM gewährleistet ist.

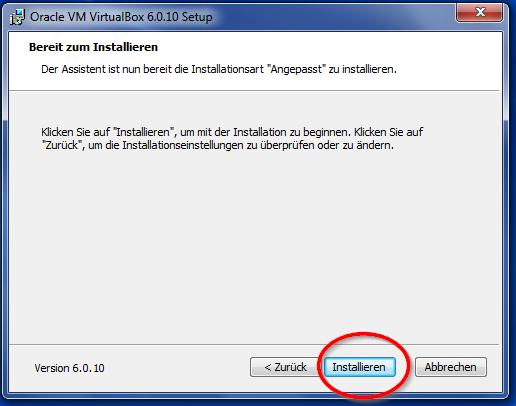

Anschließend auf „installieren“ klicken.

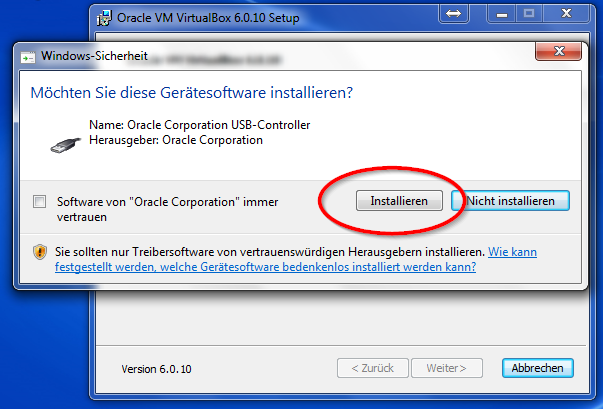

Hier muss sehr aufgepasst werden. Es ist unbedingt notwendig, dass diese Gerätesoftware von Orcale Corporation installiert wird, da es ansonsten nicht funktioniert. Es kann durchaus passieren, dass Sie öfters Nach der Installationserlaubnis gefragt werden. Klicken Sie in so einem Fall auf die Checkbox „Software von „Oracle Corporation“ immer vertrauen“ damit die Meldung nicht erneut auftaucht.

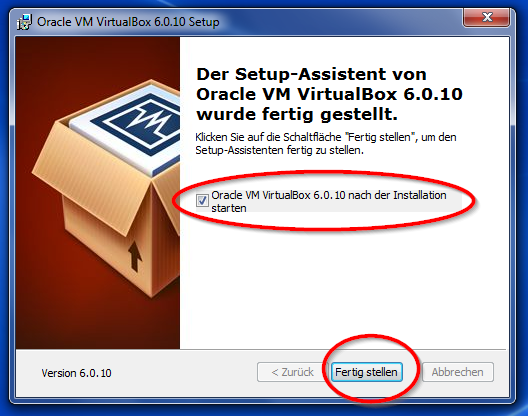

Im letzten Schritt des Installationsprozesses bestätigen sie mit „Fertig stellen“. Damit haben Sie auch schon Virtual Box erfolgreich auf ihrem Computer installiert!

In unserem nächsten Beitrag erfahren Sie, wie Sie eine Windows Installation mit Virtual Box simulieren und können dieses Know-How auch für alle anderen Betriebssysteme anwenden. So ist es dann auch möglich Linux mit der Emulierungs-Software auf ihrem Computer nachzustellen.

Eine MAC-Adresse (Media-Access-Controll) ist eine eindeutige und in der Regel nicht veränderbare ID. Jedes Gerät mit einem Netzwerkadapter auf der Welt hat eine MAC-Adresse. Diese Adresse kann meistens auf Aufklebern auf den Geräten ausgelesen werden oder über die Kommandozeile. Je nachdem um welches Endgerät es sich hierbei handelt, sind die Wege unterschiedlich. Im Folgenden zeigen wir Ihnen die gängigsten Geräte auf denen ihr die eigene MAC-Adresse auslesen könnt.

Schritt 1: unter Windows 7:

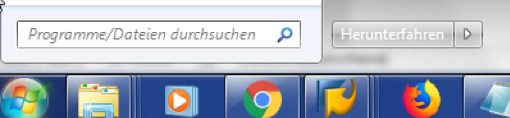

Gehen Sie auf Start

Abbildung 1 - Start Button von Windows 7

Abbildung 2 - Suchleiste

Schritt 2:

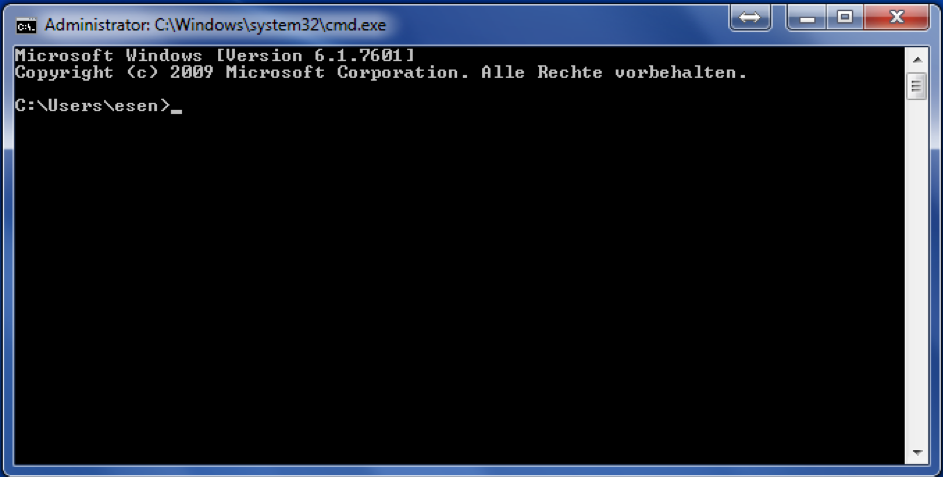

Geben Sie in die aufpoppende Suchleiste „CMD“ ein und klicken Sie auf ![]() . Anschließend öffnet sich das Terminal wie in Abbildung 3.

. Anschließend öffnet sich das Terminal wie in Abbildung 3.

Abbildung 3 - Terminal (CMD) von Windows

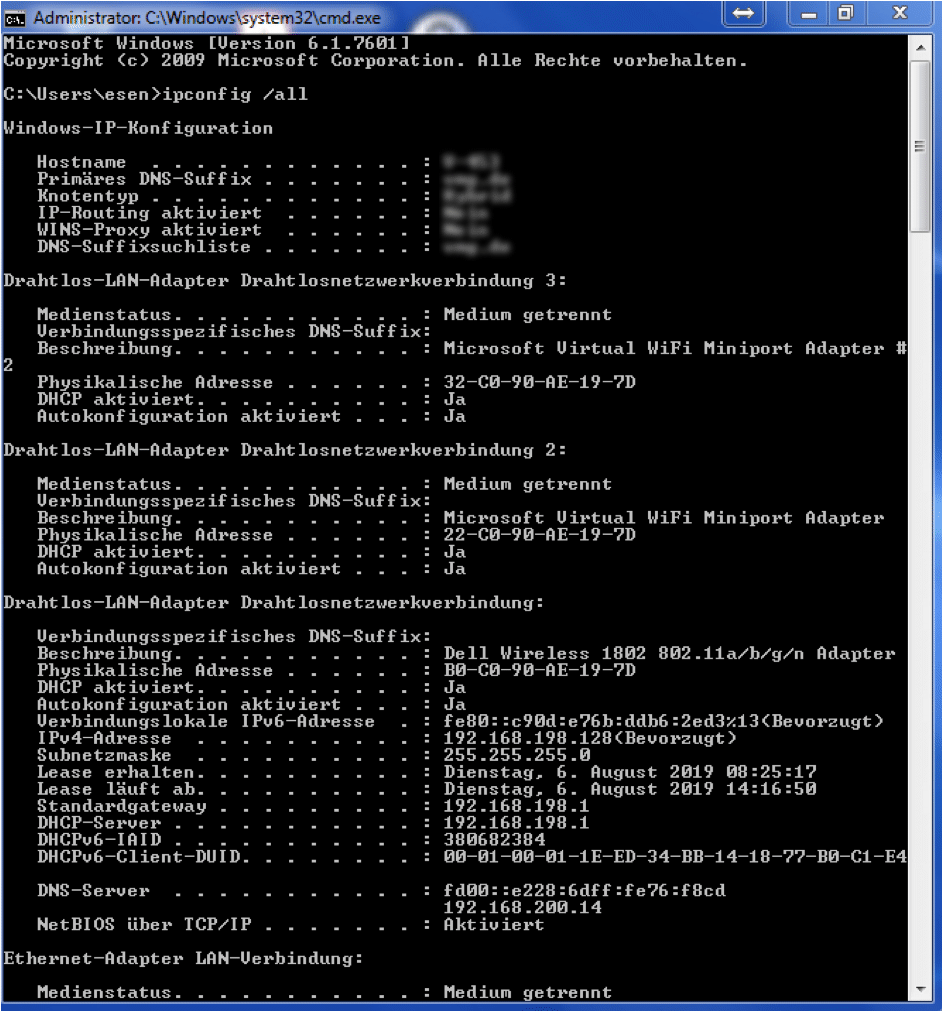

Geben Sie den Befehl „ipconfig /all“ ein

Abbildung 4 - Ausgabe vom Befehl "ipconfig /all" im Terminal

Suchen Sie anschließend nach dem Begriff „Drahtlos-LAN-Adapter Drahtlosnetzwerkverbindung“. info: Achten Sie darauf, dass Sie nicht den falschen Adapter auswählen, insbesondere wenn unter der Beschreibung „Microsoft Virtual WiFi Miniport Adapter“ steht, dann können Sie davon ausgehen, dass es sich hierbei um genau den falschen handelt.

Man kann es auch relativ einfach erkennen, ob es sich hierbei um den korrekten Netzwerk-Adapter handelt, wenn in der Beschreibung ein Name wie „Dell Wireless“ steht, oder ein anderer PC- Hersteller, jedoch nicht „Microsoft Virtual Adapter“. Bei den Begriffen mit „Virtual“ können Sie davon ausgehen, dass es sich hierbei um einen virtuellen Adapter handelt, welches eine andere Funktion hat. Das es den Beitrag sprengen würde, haben wir hierfür einen separaten Artikel geschrieben, welches Sie hier finden.

Wie kann ich unter Windows 10 die Mac-Adresse auslesen?

Schritt 1:

Gehen Sie auf „Start“  und tippen Sie „cmd“ ein gehen Sie auf

und tippen Sie „cmd“ ein gehen Sie auf ![]() . Anschließend befolgen Sie Schritt 2 ab Abbildung 3 (siehe oben).

. Anschließend befolgen Sie Schritt 2 ab Abbildung 3 (siehe oben).

![]()

Abbildung 5 - Terminal in Windows 10 aufrufen

Jeder nutzt heutzutage ein Modem, nur die wenigsten von Ihnen wissen es vermutlich. Es kann auch daran liegen, dass das Wort heutzutage eher als Synonym für einen Router verwendet wird, was prinzipiell jedoch falsch ist. Ein Modem und ein Router machen nämlich zwei unterschiedliche Dinge, welche ich ihnen in diesem kurzen Beitrag erklären werde.

Vielleicht kennen Sie es von früher, dass Sie über Windows eine DFÜ Verbindung herstellen mussten. In den Zeiten von Windows XP, wurde in den „Einstellungen -> Arbeitsplatz / DFÜ-Netzwerk -> Neue Verbindung“ eine PPPOE Verbindung aufgebaut. Oft hat zu dem Zeitpunkt auch ihr Endgerät merkwürdige Geräusche gemacht. Dies war zu der damaligen Zeit, der klassische Ton, wenn man sich ins Internet eingewählt hatte. Früher war es wesentlich teurer eine Internetverbindung Zuhause zu haben. Oder vielleicht kennen Sie auch noch die kostenfreien AOL-CD’s womit man für einen kurzen Testzeitraum im Internet surfen konnte. Falls man eine Leitung hatte, dann wurde meistens auch pro Minute abgerechnet. Da mehr und mehr Nutzer von Dialern bedroht wurden, wurden von den Internet-Service-Anbietern, dann auch die letzten alten Verträge in Flat-DSL-Verträge umgewandelt. Kurz zu Dialern: Hierbei handelt es sich kleine Schadprogramme die teure 0190 Nummern gewählt haben, um die Kunden über das Ohr zu hauen. Zum Monatsende bekam man dann eine teure Rechnung für Rufnummern, die man nie gewählt hatte. Zu dieser Zeit war es auch sinnvoll, sich nur einzuwählen, wenn man das Internet benötigt hatte. Heutzutage ist eine permanente Internetverbindung von allen möglichen Endgeräten schon allgegenwärtig.

Aber jetzt mal wieder zurück von der Nostalgie zu unserem eigentlichen Thema. Um es kurz zu halten: Ein Modem kann nur eine Verbindung zur Verteilstelle ihres Internentanbieters (ISP) aufbauen. Hierzu sind ein Benutzername und ein Passwort notwendig. Bei Telekom-Verträgen ist dann meistens auch noch eine Mitbenutzernnummer zu finden.

Nachdem Sie eine mit ihrem Computer eine Verbindung zu ihrem Modem aufgebaut haben, dann sind sie auch schon im Internet eingewählt. Das Problem hierbei ist, dass sie nur einen Computer an ihrem Modem anschließen können. Genau hier kommt dann der Router ins Spiel. Der Router ist mit seinem integrierten Switch die Sammelstelle für alle Clients (Computer) und überträgt (routet) diese Anfragen an den Modem, welches wiederum ihren gesamten Datentraffic an die Zwischenstelle ihres Internet Service Providers schickt.

Vermutlich sind auch Sie einer der vielen Nutzer, die mit den Microsoft Office Produkten aufgewachsen sind. Word ist das Tool, wenn es um Textverarbeitung geht. Irgendwann im Büro, hat man früher oder später Berührungspunkte mit den Microsoft Softwareprodukten.

Die Word Dateiendungen wie .doc oder .docx haben vermutlich von Ihnen viele bereits gesehen oder es kommt Ihnen bekannt vor. Aber wussten Sie, dass sich hinter diesen Dateiformaten nicht nur harmlose und tolle Texte verbergen können, sondern auch Trojaner und Viren? Durch die Office-Funktion „Makros“, ist es möglich, innerhalb der Produktenfamilie von Microsoft bestimmte menschliche Routineaufgaben zu automatisieren.

Makros sind kleine „Computerprogramme“, welche aktiviert werden können, wenn Sie z.B. ein Word Dokument öffnen. Sobald Sie die Rohdatei von Word öffnen, dann haben Sie immer eine eingeschränkte Ansicht und manchmal werden notwendige und gewünschte Felder und Funktionen nicht korrekt angezeigt. Indem Sie die Makros aktivieren, haben Sie dann den vollen Funktionsumfang. Sie erhalten dadurch die komplette Ansicht, die der Absender des Dokuments zuletzt abgespeichert hat. Dies sind auch die Vorteile von Word-Dokumenten. Sie können da weiterarbeiten, wo Ihr Gegenüber aufgehört hat, und können Dokumente nach Ihren Wünschen und Anforderungen anpassen. Sie haben immer die Rohdatei, damit Sie dann flexibel Änderungen zu jeder Zeit vornehmen können.

Indem Sie jedoch die Aktivierung von Makros zulassen, erlauben Sie auch der Anwendung weitgehende Rechte für ihr System. Viele Betrüger nutzen die Gutgläubigkeit der Nutzer aus und schleusen so Schadcode auf den Computer. Mittels Javascript werden dann weitere schädlichen Programme aus dem Internet auf Ihr Computer heruntergeladen. Ihr PC ist dann derart kompromittiert, dass ein weiteres Nutzen nicht mehr zu empfehlen ist. Die Schadsoftware verbreitet sich meistens zusätzlich im eigenen Netzwerk, sodass alle Ihre Computer mit dem Trojaner befallen sein können. Es ist deshalb darauf zu achten, schnell zu handeln und keine Zeit zu verlieren. Nehmen Sie am besten komplett Ihren Router vom Strom und ziehen Sie die Stromkabel der betroffenen Computer. Fahren Sie die Computer ausnahmsweise nicht herunter, da die Verschlüsselung meistens größtenteils beim Herunter- bzw. Hochfahren erfolgt.

Seitdem Verschlüsselungstrojaner immer mehr in den Focus geraten sind und sich für die Betrüger als lukrativ erwiesen haben, ist davon eher auszugehen, dass Sie nicht nur einen Trojaner einholen, sondern eher einen Verschlüsselungstrojaner. Ihre Daten werden dann unwiderruflich verschlüsselt und das Zahlen des Lösegeldbeitrags hilft Ihnen da auch wenig. Erstens können die Betrüger die Zahlung nicht an den entsprechenden Opfer zuordnen und zweites unterstützen Sie dadurch der dubiosen Geschäftspraktik der Hacker.

Als Nutzer können Sie sich damit intensiver beschäftigen und so ihre Kollegen über das Thema sensibilisieren. Leider gibt es hier kein klassisches Rezept, wie Sie sich am besten davor schützen. Im Zweifel sollten Sie niemals unbekannte Anhänge öffnen und schon gar nicht Makros aktivieren. Leider gehen die Betrüger professioneller voran als in den letzten Jahren. Es werden E-Mails von realen Personen verwendet, mit denen man eine E-Mail Verkehr hatte. Dadurch können auch erfahrene und technikaffine Personen, mit erhöhtem Selbstbewusstsein, dazu verleitet werden, reflexartig, Anhänge zu öffnen. Darüber hinaus werden die Schreiben so gut in echtem Deutsch verfasst, dass es nicht sofort ersichtlich für den Anwender ist, dass es sich hierbei um eine gefälschte E-Mail handelt.

Die neueren Office Pakete sind zwar besser geschützt, da die bekannten Software-Schwachstellen bereits geschlossen wurden. Jedoch werden Lücken nicht immer sofort gepatcht und veröffentlicht. Viele Nutzer benutzen noch alte Versionen von Microsoft Office und sind sich den Gefahren nicht bewusst. Ebenfalls werden ständig neue Bugs gefunden, sodass Sie nie sicher davon ausgehen können, dass es Sie nicht betreffen könnte. Achten Sie darauf, dass Sie stets die neuesten Aktualisierungen auf Ihrem Computer haben und überprüfen Sie regelmäßig Office-Updates.

Fazit: Auch wenn es altbekannte Techniken sind um den Nutzern einen größtmöglichen Schaden anzurichten und Profit rauszuschlagen, können Sie mit einfachen Mitteln z.B. mit unserer Checkliste Ihre Sicherheit steigern.

• Installieren Sie einen guten Virenscanner

• Machen Sie regelmäßig Updates von ihrem Betriebssystem

• Überprüfen und Aktualisieren Sie alle ihre Anwendungen wie Office

• Seien Sie misstrauisch bei Makros in Office-Dokumenten

• Lassen Sie ihre Dokumente immer als erstes scannen bevor Sie sie öffnen

Heutzutage funktioniert nichts ohne eine vernünftige IT. Ohne die IT sind viele Firmen aufgeschmissen und können nicht mehr arbeiten. Durch die Digitalisierung wird dieser Trend immer weiter vorangetrieben. Die IT ist da, damit ein produktiveres und effizienteres Arbeiten möglich ist. Es steigert in allen Bereichen unsere Lebensqualität.

Die Informationstechnologie ist mittlerweile so stark in unserem Leben präsent und ausgeprägt wie nie zuvor. Es beeinflusst anhand von Algorithmen unsere Kaufentscheidungen, unsere Smartwatch misst unseren Puls und gibt Warnungen aus, wenn etwas außergewöhnliches passiert. Durch die IT, werden Kampfdrohnen gesteuert und es dient auch dazu da, um den medizinischen Fortschritt zu unserem Nutzen zu machen. Krankheitsbilder können durch die IT schneller erkannt werden und es können entsprechende Maßnahmen getroffen werden. Die IT ist für den Tod von Millionen von Menschen verantwortlich, aber zugleich auch für den Erhalt des Lebens von Millionen von Menschen. So wie die IT für schlechte Absichten genutzt werden kann, so kann diese auch für gute Zwecke genutzt werden. Das Vertrauen in den guten Menschen, haben sich vermutlich auch deshalb, viele schon für sich selbst abgeschrieben.

Fremden sollte man nicht vertrauen und warum auch? Wenn alleine die Politik und die Menschheit in allen Punkten im gesamten, versagt hat? Schnell erkennt man, dass Vertrauen nicht von heute auf morgen entsteht, sondern dies eine langwierige Sache darstellt. Vertrauen ist ein Prozess, welches Jahre benötigt. Je länger man sich in bestimmten Bereichen des Lebens bewiesen hat, desto mehr Vertrauen gewinnt man von den Menschen in seiner Umgebung. Dieser Vertrauensprozess kann zwar beeinflusst werden, um schneller den Status von seinen Mitmenschen zu erhalten. Wenn man mal etwas verbrochen hat, dann ist, das mühsam erarbeitete Vertrauen und das Ansehen, nachhaltig geschädigt.

Was wollen wir Ihnen damit sagen? Dieses Schema des Vertrauens, lässt sich auf alle Bereiche des Lebens anwenden, so auch in der IT. Würden Sie jedem Zugang in Ihre eigenen Daten gewähren? Vermutlich würden Sie dies nicht einfach so unbegründet machen. Manchmal ist man gezwungen sich einem IT-Dienstleister seine Daten anzuvertrauen, weil man beispielsweise eine Datenwiederherstellung haben möchte, oder das eigene System nicht mehr hochfährt. Was tun bei einer Malware-Infektion ihres Computers? Spätestens dann, werden Sie einen guten IT-Spezialisten konsultieren. Von banalen IT-Problemen bis hin zu komplexen Problemen, früher oder später, werden Sie nicht drum herum kommen Hilfe herzuholen, damit Sie ihre Probleme in den Griff bekommen.

Es stellt sich die Frage, was mit den eigenen Daten passiert? Man will gar nicht an so eine Situation denken und in Erwägung ziehen. Jedoch kann das Mal schnell passieren, dass man in so eine hilflose Situation kommt. Insbesondere mit dem Zeitalter des Internets sind alle Nutzer Opfer der großen Tech-Konzerne geworden. Es werden Daten gekauft und Profile erstellt. Werbekunden werden diese Profile als einstellbare Parameter zur Verfügung gestellt, womit man dann eine gewünschte Zielgruppe für seine Produkte ansprechen kann. Umso mehr sollte man aufpassen, damit die eigenen Daten nicht jeder erhält. Auch in diesem Beispiel erkennt man recht deutlich, wie wichtig das Vertrauen in Firmen ist. Letztendlich sind Sie durch ihre Daten auf ihrem Computer ein gläserner Mensch. Nicht jeder ist bereit, alles von sich preiszugeben.

Wo liegt das Problem, dass man ein gläserner Mensch ist? Manchmal erklären uns Kunden, dass man doch nichts zu verheimlichen hat. Es kann im gewissen Maße stimmen, jedoch hat jeder Mensch eine Privatsphäre, welche geschützt gehört. Ist es nicht erschreckend, wenn Sie von Amazon erfahren müssten, dass Sie oder Ihre Frau vielleicht schwanger sind? Einfach aufgrund Ihres Kaufverhaltens. Indem Sie bestimmte Lebensmittel-Produkte kaufen, kann Amazon anhand dieser aufgezeichneten Werte ermitteln, wie wahrscheinlich es ist, dass sich Ihre Geschmäcker für bestimmte Produkte geändert haben. Daraus lässt sich ein ziemlich gutes Bild erstellen, ob Sie schwanger sind und dies erfahren Sie als erstes von einem IT-Konzern und nicht von einem Arzt. So wie Sie darauf achten, dass Ihre Haustüre immer abgeschlossen ist, so sollten auch Sie einen Riegel vor Fremden schieben, damit Ihre Daten immer bei Ihnen bleiben. Auch wenn Daten kontinuierlich im Netz gesammelt werden, sollten Sie die Initiative ergreifen und danach streben, dass Ihre Daten behutsam und sorgfältig aufbewahrt werden. Machen Sie von Ihren Rechten Gebrauch und holen Sie Auskunft über die gespeicherten Informationen und über die Weitergabe Ihrer Daten.

Der Erwerb des Vertrauens in IT-Partner ist eine sehr lange und schwierige Strecke. Indem Sie Zugriff auf Daten, Systeme, Backups und Datenbanken gewähren, können diese schnell missbraucht werden. Es kann für den einen oder anderen beängstigend sein, alle Firmengeheimnisse auf einen Schlag preisgeben zu müssen. Schließlich könnte man anhand dieses Wissens Ihnen Konkurrenz machen und ihr hart erarbeitetes Firmenwissen, gegen Sie verwenden.

Wir sind diesen Problemen und dieser Skepsis bewusst. Wir unterschreiben deshalb auch immer eine Vertraulichkeitserklärung, damit Sie sich auf uns verlassen können. Wir nehmen die Sicherheit ihrer Daten sehr ernst, sodass keine Informationen nach außen gelangen. Als IT-Systemhaus sehen wir es in unserer Verpflichtung, Ihnen den bestmöglichen Schutz vor Hacker-Angriffen zu geben und damit das Firmenwissen nie abhandenkommt. Gemeinsam können wir ein Konzept entwickeln, sodass Firmeninterna nie das Haus verlassen.

Wir bieten als IT-Dienstleistungsunternehmen, eine enge und langfristige Zusammenarbeit an. Wir wissen ganz gut, wie wichtig das Vertrauen in der IT und der eigenen Partnerfirmen ist. Ohne Vertrauen ist ein Fortschritt nicht möglich. Im IT-Sektor haben wir bereits tausende Kunden bedient und haben hierbei hervorragende Referenzen erzielt. Das gegenseitige Vertrauen ist nicht käuflich zu erwerben, sondern entwickelt sich mit der Zeit. Geben Sie uns die Chance uns bei Ihnen als einen guten und zuverlässigen IT-Dienstleister zu erweisen.

Kurz und knapp: Ein Server ist ein Computer, der Informationen an andere Computer (Clients) weitergibt. Diese Computer, die sogenannten Clients, können sich entweder über ein lokales Netzwerk (LAN) oder ein Wide Area Network (WAN), wie beispielsweise das Internet, mit einem Server verbinden.

Es gibt eine Reihe von verschiedenen Arten von Servern, darunter gibt es die Klassischen: Webserver, Mailserver und Dateiserver. Ein Webserver stellt Webseiten für Computer zur Verfügung, die sich mit ihm verbinden. Du kannst die Webseite mit deinem Browser erreichen, indem Du die URL zu der jeweiligen Webseite eingibst. Es kann auch Skriptsprachen wie PHP, ASP und JSP analysieren.

Ein Mailserver hingegen speichert die E-Mail-Konten der Benutzer und sendet und empfängt E-Mail-Nachrichten. Wenn Du beispielsweise eine E-Mail an einen Freund sendest, wird die Nachricht von einem Mailserver mit dem SMTP-Protokoll gesendet.

Ein Dateiserver ist ein Computer, der Dateien speichert und bereitstellt. Andere Computer können dann auf diese Daten auf dem Server zugreifen. Dateiserver werden häufig in lokalen Netzwerken verwendet und benötigen in der Regel ein Passwort oder eine Art Authentifizierung, um sich mit ihnen zu verbinden. Dateiserver sind häufig in Firmen anzutreffen oder bei technikbegeisterten Anwendern, welche z.B. ein QNAP, Synology oder die integrierte NAS-Funktion des eigenen FritzBox-Routers betreiben.

Dies sind einige Beispiele für einige gängige Server, aber es gibt auch mehrere andere Arten von Servern. Fast jeder Computer kann als Server verwendet werden, wenn die notwendige Serversoftware darauf installiert ist. Der bekannte kleinste Server ist ein Raspberry Pi auf dem man ein Linux installieren kann. Mittels DynDNS oder einer festen IP-Adresse kann man dann auf den Server zugreifen. Während Server in der Regel nicht viel Rechenleistung benötigen, sind viel RAM und schnelle Festplatten hilfreich, um mit starkem Datenverkehr zum und vom Server fertig zu werden. Passende 24/7 Festplatten sollten in so einem Fall nicht fehlen, da nur diese für den Dauerbetrieb geeignet sind und keine herkömmlichen Festplatten.

Vor-Ort-Service in München ohne Anfahrtspauschale

PC-Service zum Festpreis

Zufriedenheits- und Best-Preis-Garantie, Sie zahlen nicht mehr als anderswo*

Erstberatung kostenlos

Wir bieten eine Lösungsgarantie für Ihr PC-Problem

Sie erreichen uns auch über Whatsapp 24h

Aktion bis zum 31.01.2019

Unser Ziel: das kundenfreundlichste Unternehmen der Welt zu sein